Ιδιαίτερη ανησυχία έχουν προκαλέσει οι αναφορές ότι δεκάδες κακόβουλα λογισμικά, που είναι προγραμματισμένα να υποκλέπτουν πληροφορίες, κάνουν κατάχρηση ενός μη τεκμηριωμένου τελικού σημείου του «Google OAuth» με την ονομασία “MultiLogin”, για να επαναφέρουν ληγμένα «cookies ελέγχου ταυτότητας» και να συνδεθούν σε λογαριασμούς χρηστών, ακόμη και αν ο κωδικός πρόσβασης αυτού του λογαριασμού έχει αλλάξει.

Τα «session cookies» είναι ένας ειδικός τύπος cookie του προγράμματος περιήγησης που περιέχει πληροφορίες ελέγχου ταυτότητας, επιτρέποντας σε ένα άτομο να συνδεθεί αυτόματα σε ιστότοπους και υπηρεσίες χωρίς να εισάγει τα διαπιστευτήριά του.

Αυτοί οι τύποι cookies προορίζονται να έχουν περιορισμένη διάρκεια ζωής, ώστε να μην μπορούν να χρησιμοποιούνται επ’ αόριστον από απειλητικούς παράγοντες για να συνδεθούν σε λογαριασμούς, εάν κλαπούν.

Στα τέλη Νοεμβρίου του 2023, το BleepingComputer είχε αναφερθεί σε δύο «κλέφτες πληροφοριών», Lumma και Rhadamanthys, οι οποίοι ισχυρίζονταν ότι μπορούσαν να επαναφέρουν ληγμένα cookies ελέγχου ταυτότητας της Google που είχαν κλαπεί σε κακόβουλες επιθέσεις.

Αυτά τα cookies θα επέτρεπαν στους εγκληματίες του κυβερνοχώρου να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση σε λογαριασμούς Google ακόμη και αφού οι νόμιμοι ιδιοκτήτες είχαν αποσυνδεθεί, είχαν επαναφέρει τους κωδικούς πρόσβασης ή είχε λήξει η συνεδρία τους.

Πώς εκμεταλλεύονται οι εγκληματίες το τελικό σημείο Google OAuth

Μια έκθεση που δημοσιεύθηκε από ερευνητές του CloudSEK έριξε περισσότερο φως στον τρόπο λειτουργίας αυτής της «zero-day ευπάθεια» (που σημαίνει ότι ήταν προηγουμένως άγνωστη στους χρήστες και τους ερευνητές ασφαλείας).

Η ευπάθεια αποκαλύφθηκε για πρώτη φορά από έναν απειλητικό παράγοντα με το όνομα PRISMA στις 20 Οκτωβρίου 2023, ο οποίος δημοσίευσε στο Telegram ότι ανακάλυψε έναν τρόπο για την επαναφορά ληγμένων cookies ελέγχου ταυτότητας της Google.

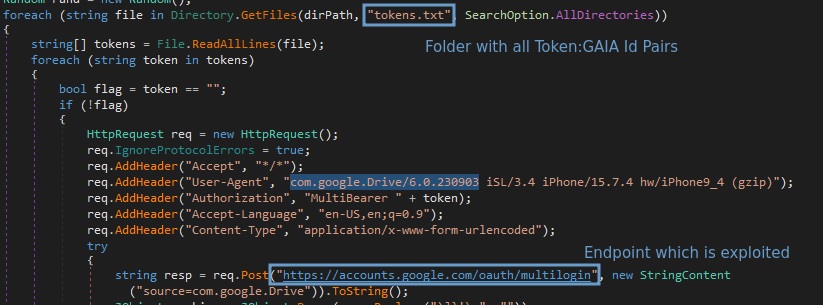

Κάνοντας αντίστροφη μηχανική της ευπάθειας, το CloudSEK ανακάλυψε ότι χρησιμοποιεί ένα μη τεκμηριωμένο τερματικό σημείο Google OAuth με την ονομασία “MultiLogin”, το οποίο προορίζεται για τον συγχρονισμό λογαριασμών σε διάφορες υπηρεσίες της Google.

«Αυτό χρησιμοποιείται για να οριστούν οι λογαριασμοί Chrome στο πρόγραμμα περιήγησης στα cookies ελέγχου ταυτότητας της Google για διάφορους ιστότοπους της Google (π.χ. youtube). Είναι μέρος του Gaia Auth API και ενεργοποιείται κάθε φορά που οι λογαριασμοί στα cookies δεν συμφωνούν με τους λογαριασμούς στο πρόγραμμα περιήγησης», εξηγεί μια περιγραφή του τελικού σημείου API στον πηγαίο κώδικα του Google Chrome.

Σύμφωνα με το CloudSEK, το κακόβουλο λογισμικό που κλέβει πληροφορίες και κάνει κατάχρηση αυτού του τελικού σημείου εξάγει tokens και αναγνωριστικά λογαριασμού των προφίλ στο Chrome που είναι συνδεδεμένα σε έναν λογαριασμό Google. Αυτές οι κλεμμένες πληροφορίες περιέχουν δύο κρίσιμα κομμάτια δεδομένων: service (GAIA ID) και encrypted_token.

Τα κρυπτογραφημένα tokens αποκρυπτογραφούνται χρησιμοποιώντας μια κρυπτογράφηση που είναι αποθηκευμένη στο αρχείο “Local State” του Chrome. Το ίδιο κλειδί κρυπτογράφησης χρησιμοποιείται επίσης για την αποκρυπτογράφηση αποθηκευμένων κωδικών πρόσβασης στο πρόγραμμα περιήγησης.

Χρησιμοποιώντας τα κλεμμένα token, οι κακόβουλοι παράγοντες μπορούν να αναγεννήσουν τα ληγμένα cookies της υπηρεσίας Google και να διατηρήσουν μόνιμη πρόσβαση σε παραβιασμένους λογαριασμούς.

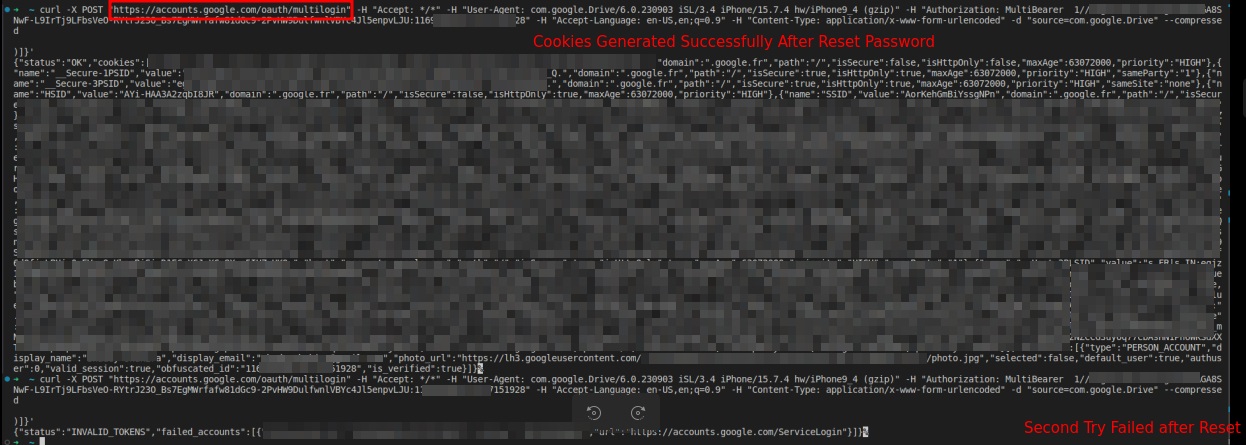

Ο ερευνητής της CloudSek, Pavan Karthick, ανέφερε ότι ανέπτυξαν αντίστροφα το exploit και μπόρεσαν να το χρησιμοποιήσουν για να αναγεννήσουν ληγμένα cookies ελέγχου ταυτότητας της Google. Ο Karthick εξήγησε ακόμη ότι το cookie ελέγχου ταυτότητας μπορεί να αναγεννηθεί μόνο μία φορά εάν ένας χρήστης επαναφέρει τον κωδικό πρόσβασής του στο Google. Διαφορετικά, μπορεί να αναγεννηθεί πολλές φορές, παρέχοντας μόνιμη πρόσβαση στο λογαριασμό.

Η εταιρεία πληροφοριών για το έγκλημα στον κυβερνοχώρο, Hudson Rock, δημοσίευσε ένα βίντεο στο YouTube, στο οποίο ένας εγκληματίας του κυβερνοχώρου επιδεικνύει πώς λειτουργεί η ευπάθεια για την «αναγέννηση» των cookies.

Η Google δεν έχει επιβεβαιώσει την κατάχρηση του τελικού σημείου MultiLogin, ενώ η κατάσταση της εκμετάλλευσης και οι προσπάθειες μετριασμού της παραμένουν μέχρι στιγμής ασαφείς.